В сегодняшнем потоке новостей довольно много внимание уделяется компьютерному вирусу под названием Flame. Его обнаружили на многих компьютерах, работающих под системой Windows в Иране, Израиле, Палестинской автономии, Судане и Сирии. В сегодняшней Техносреде – портрет этого вируса по свежим следам, некоторые белые места в этом портрете и оценка последствий его распространения.

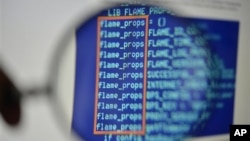

Вектором для Flame служат «флэшки». Он распространяется, когда «флэшка» подключается к USB-порту. В ходе заражения используется известная прежде уязвимость Windows. Он также передается компьютерам, подключенным к локальной сети, используя спулер для принтера, что также представляет собой известную ранее уязвимость системы. Вирус собирает разнородные данные с компьютера и отправляет их на один из 80 серверов. В частности, он регистрирует все нажатия клавиш, включает аудиоустройства компьютера и таким образом может записывать и передавать переговоры по Skype и даже разговоры вокруг компьютера. Он делает «скриншоты», регистрирует обмен сообщениями в программах IM и, что необычно, подключается ко всем ближайшим приборам с BlueTooth и скачивает с них данные. В число таких приборов входят мобильные телефоны и другие компьютеры с включенным BlueTooth.

Вирус «весит» примерно в 100 раз больше обычного вируса. Он состоит из нескольких файлов, и его код, скорее всего, содержит тысячи строчек, что совершенно нетипично для вируса. Вирус безопасен для Linux, но флэшки с ним, отформатированные под Linux, могут служить переносчиками «заразы» на компьютеры для Windows.

Это то немногое, что известно о вирусе из новостей. Теперь поговорим о «белых пятнах» в профиле Flame. Изготовитель антивирусных программ «Лаборатория Касперского» одним из первых обнаружил вирус. Или, по крайней мере, начал говорить о нем публично. Так вот, представитель «Касперского» Александр Гостев заявил, что вирус распространяется как минимум с марта 2010 года! Это на самом деле сенсационное заявление со стороны компании, делающей деньги на борьбе с вирусами. Огромный вирус, передающий потоки краденой информации в течение более трех лет (а некоторые эксперты говорят о пяти годах) – это, мягко говоря, не лучшая рекомендация для антивирусов.

Другая интересная деталь заключатся в том, куда именно текла эта информация. Точнее, отсутствие этой детали в новостях. Говорят о серверах, расположенных в Германии, Италии, Турции, Вьетнаме и других странах, но при этом «центральный» сервер, который управлял шпионской сетью и на который шла вся украденная информация, не назван и считается до сих пор необнаруженным.

Теперь сложим два и два: чтобы написать этот огромный и довольно сложный вирус, требуется команда из профессиональных программистов, работающих несколько месяцев или даже лет. Это явно не по карману простым любителям красть пароли. Специалисты по безопасности указывают на сходство с вирусами Stuxnet, Duqu, Wiper и прямо называют спецслужбы Израиля как наиболее вероятного заказчика. Так или иначе, вирус создан на хорошем бюджете, и, следовательно, для него были поставлены определенные задачи. Сервер, получавший информацию, был бы прямым указателем на заказчика (если бы он был назван).

Что это означает для пользователей Windows по всему миру? Во-первых, распространение вируса имеет четкие географические границы. Минимум за три года он почти не затронул страны вне Ближнего Востока (что тоже представляет собой некоторую загадку). Прямой угрозы нет.

Во-вторых, вирус использует уязвимости Windows, которые известны давно и, тем не менее, не закрыты. Это означает, что потенциально любой компьютер может стать объектом атаки другого подобного вируса. И тут для опасений есть все основания. Перед нами, скорее всего, новая боевая операция нового типа. Не следует сомневаться, что рано или поздно кибервойна продолжится ответными ударами, против которых у Windows нет эффективной защиты.

Кроме того, случай этого вируса – лишний повод задуматься о том, что устанавливается на мобильные устройства с «бесплатными» приложениями. Бесплатность в сочетании с технической сложностью программ должны сами по себе вызывать настороженность: кто платит командам программистов и какова бизнес-модель тех, кто вкладывается в это деньги? Автору не удалось быстро найти ответ на этот вопрос в Google.

Вектором для Flame служат «флэшки». Он распространяется, когда «флэшка» подключается к USB-порту. В ходе заражения используется известная прежде уязвимость Windows. Он также передается компьютерам, подключенным к локальной сети, используя спулер для принтера, что также представляет собой известную ранее уязвимость системы. Вирус собирает разнородные данные с компьютера и отправляет их на один из 80 серверов. В частности, он регистрирует все нажатия клавиш, включает аудиоустройства компьютера и таким образом может записывать и передавать переговоры по Skype и даже разговоры вокруг компьютера. Он делает «скриншоты», регистрирует обмен сообщениями в программах IM и, что необычно, подключается ко всем ближайшим приборам с BlueTooth и скачивает с них данные. В число таких приборов входят мобильные телефоны и другие компьютеры с включенным BlueTooth.

Вирус «весит» примерно в 100 раз больше обычного вируса. Он состоит из нескольких файлов, и его код, скорее всего, содержит тысячи строчек, что совершенно нетипично для вируса. Вирус безопасен для Linux, но флэшки с ним, отформатированные под Linux, могут служить переносчиками «заразы» на компьютеры для Windows.

Это то немногое, что известно о вирусе из новостей. Теперь поговорим о «белых пятнах» в профиле Flame. Изготовитель антивирусных программ «Лаборатория Касперского» одним из первых обнаружил вирус. Или, по крайней мере, начал говорить о нем публично. Так вот, представитель «Касперского» Александр Гостев заявил, что вирус распространяется как минимум с марта 2010 года! Это на самом деле сенсационное заявление со стороны компании, делающей деньги на борьбе с вирусами. Огромный вирус, передающий потоки краденой информации в течение более трех лет (а некоторые эксперты говорят о пяти годах) – это, мягко говоря, не лучшая рекомендация для антивирусов.

Другая интересная деталь заключатся в том, куда именно текла эта информация. Точнее, отсутствие этой детали в новостях. Говорят о серверах, расположенных в Германии, Италии, Турции, Вьетнаме и других странах, но при этом «центральный» сервер, который управлял шпионской сетью и на который шла вся украденная информация, не назван и считается до сих пор необнаруженным.

Теперь сложим два и два: чтобы написать этот огромный и довольно сложный вирус, требуется команда из профессиональных программистов, работающих несколько месяцев или даже лет. Это явно не по карману простым любителям красть пароли. Специалисты по безопасности указывают на сходство с вирусами Stuxnet, Duqu, Wiper и прямо называют спецслужбы Израиля как наиболее вероятного заказчика. Так или иначе, вирус создан на хорошем бюджете, и, следовательно, для него были поставлены определенные задачи. Сервер, получавший информацию, был бы прямым указателем на заказчика (если бы он был назван).

Что это означает для пользователей Windows по всему миру? Во-первых, распространение вируса имеет четкие географические границы. Минимум за три года он почти не затронул страны вне Ближнего Востока (что тоже представляет собой некоторую загадку). Прямой угрозы нет.

Во-вторых, вирус использует уязвимости Windows, которые известны давно и, тем не менее, не закрыты. Это означает, что потенциально любой компьютер может стать объектом атаки другого подобного вируса. И тут для опасений есть все основания. Перед нами, скорее всего, новая боевая операция нового типа. Не следует сомневаться, что рано или поздно кибервойна продолжится ответными ударами, против которых у Windows нет эффективной защиты.

Кроме того, случай этого вируса – лишний повод задуматься о том, что устанавливается на мобильные устройства с «бесплатными» приложениями. Бесплатность в сочетании с технической сложностью программ должны сами по себе вызывать настороженность: кто платит командам программистов и какова бизнес-модель тех, кто вкладывается в это деньги? Автору не удалось быстро найти ответ на этот вопрос в Google.